طبیعت در حال تحول تهدیدات امنیت سایبری مستلزم هوشیاری مداوم در برابر تهدیدات نوظهور است. یکی از این تهدیدات که مورد توجه قرار گرفته، بدافزارهای رمزنگاری هستند. آمارهای اخیر روند نگران کننده ای را نشان می دهد: بیش از 300 میلیون حمله بدافزار کریپتو تنها در نیمه اول سال 2023 ثبت شده است که نشان دهنده افزایش تقریباً 400 درصدی نسبت به مدت مشابه در سال 2022 است.

آمارهای هشداردهنده حاکی از تغییر پویایی در چشم انداز جرایم سایبری است که نشان دهنده تمرکز فزاینده بر بدافزارهای رمزنگاری است. بنابراین، بدافزار رمزنگاری دقیقاً چیست؟ بدافزار Crypto کلاسی از بدافزارها است که برای ربودن قدرت پردازش رایانهها یا دستگاهها به منظور استخراج ارزهای دیجیتال طراحی شدهاند.

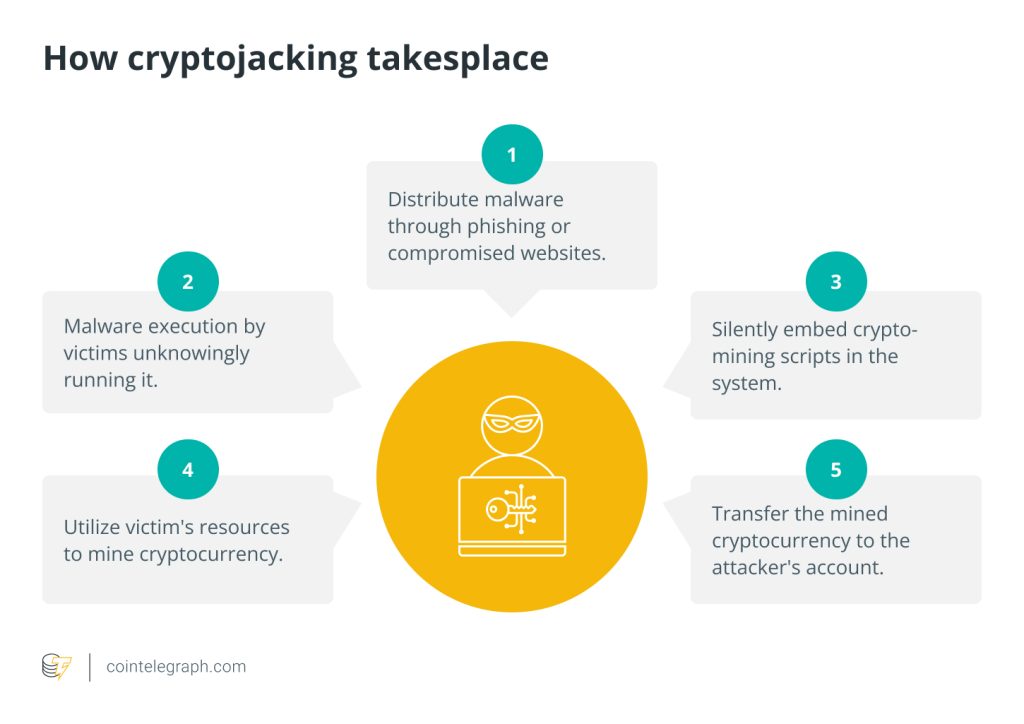

بدافزار Crypto این کار را از طریق فرآیندی به نام cryptojacking انجام میدهد . معمولاً از قدرت پردازش سرقت شده برای استخراج ارزهای رمزنگاری شده با محوریت حریم خصوصی مانند Monero استفاده میشود.

با این حال، اولین اسکریپت cryptojacking در دسترس عموم توسط Coinhive در سال 2017 منتشر شد. این اسکریپت به مدیران وبسایت اجازه میداد تا کد استخراج را در وبسایتهای خود جاسازی کنند تا از قدرت محاسباتی دستگاههای بازدیدکنندگان خود استفاده کنند. این شروع یک روند رو به رشد بود، با حملات بدافزارهای کریپتو در سالهای بعد.

چرا حملات بدافزار کریپتو در حال افزایش است و چگونه انجام می شود؟

با توجه به روند فعلی، هکرها از حملات مخرب امنیت سایبری، مانند باج افزار، به سمت حملات بدافزار رمزنگاری که منفعلتر در نظر گرفته میشوند، فاصله میگیرند. کارشناسان امنیت سایبری این تغییر پارادایم را به عوامل متعددی نسبت میدهند.

از جمله مهمترین آنها این است که حملات کریپجک در مقایسه با تاکتیکهایی مانند حملات باجافزاری که به طور معمول توجه آژانسهای ضد جرم را به خود جلب میکنند، نسبتا کم خطر هستند. علاوه بر این، غیرقانونی بودن استخراج کریپتو یک منطقه خاکستری است که باعث میشود گروههای مخرب از بررسی دقیقتر اجتناب کنند.

مقرون به صرفه بودن حملات بدافزار کریپتو عامل دیگری است که گروههای هکر را به تمرکز بیشتر روی سرقت قدرت پردازش سوق میدهد. دزدی قدرت پردازش تقریباً هیچ هزینه ای ندارد و غارت می تواند به راحتی با کمترین عوارض به پول نقد تبدیل شود. این جنبه باعث میشود که کریپجک برای گروههای شرور بسیار راحت باشد. علاوه بر این، بر خلاف بدافزارهای معمولی، حملات کریپجک از اکسپلویتهای سطح پایین مانند حفرههای مرورگر استفاده میکنند که شناسایی آنها دشوار است.

استفاده گسترده از دستگاههای اینترنت اشیا (IoT) یکی دیگر از عوامل مؤثر در افزایش حملات بدافزارهای رمزنگاری است. از آنجایی که دستگاههای اینترنت اشیا معمولاً در مقایسه با رایانهها از محافظهای امنیتی ضعیفتری برخوردارند، در برابر بهرهبرداری آسیبپذیرتر هستند. این آنها را به اهداف اصلی هکرها تبدیل میکند. این عامل به طور ناخواسته سطح حمله را برای حملات بدافزار کریپتو افزایش میدهد.

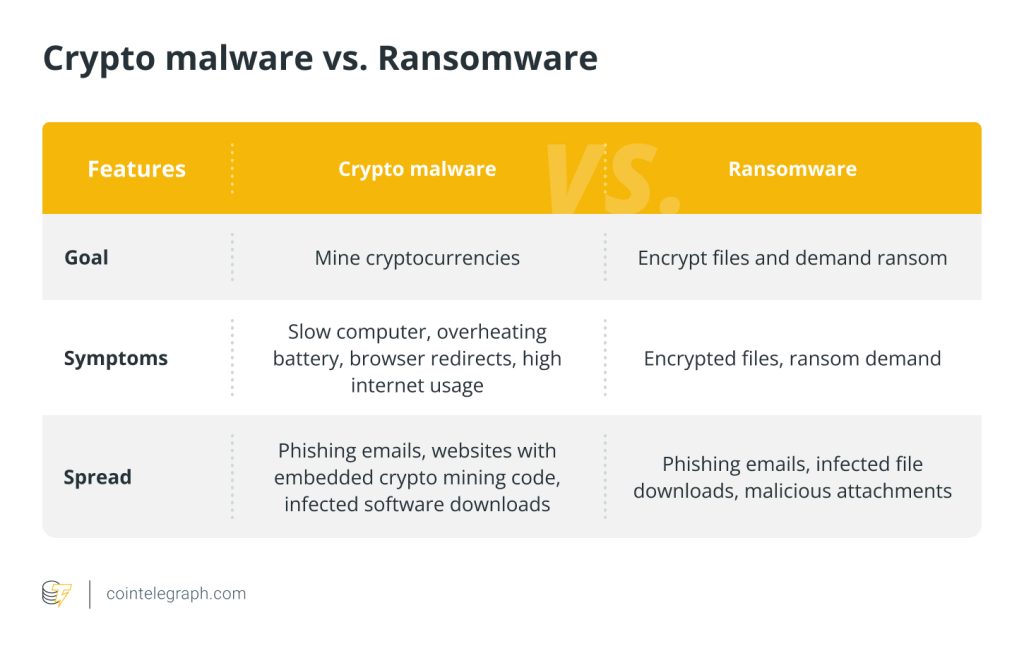

بدافزار کریپتو در مقابل باج افزار

بدافزار کریپتو و باج افزار دو نوع مجزا بدافزار هستند. در حالی که بدافزار کریپتو بدافزاری است که برای استخراج ارزهای دیجیتال بدون رضایت کاربران استفاده میشود، باجافزارها توسط هکرها برای رمزگذاری فایلها در رایانهها و درخواست پرداخت باج برای رمزگشایی آنها استفاده میشوند.

در زیر مروری بر تفاوت های اساسی آنها است:

حملات بدافزار کریپتو چگونه گسترش مییابد؟

در طول سالها، کلاههای سیاه راههای متعددی را برای به خطر انداختن دستگاههای محاسباتی به منظور انجام حملات بدافزار کریپتو ابداع کردهاند. در ادامه برخی از استراتژی های کلیدی مورد استفاده هکرها را مشاهده می کنید:

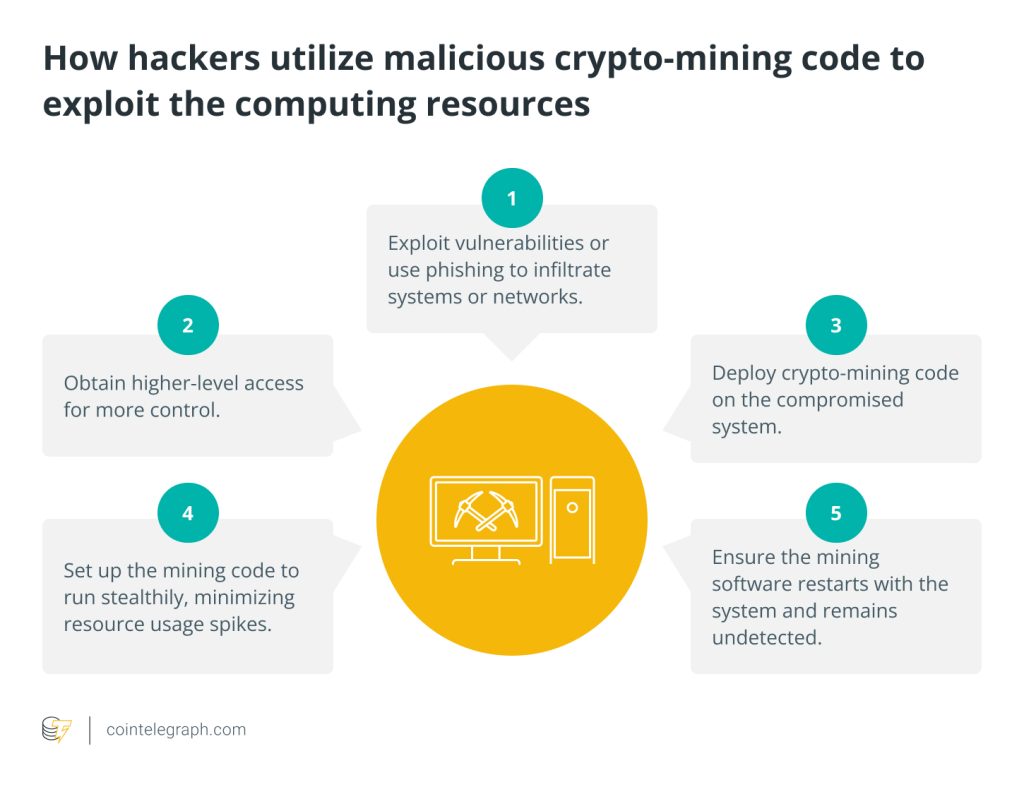

نصب کدهای استخراج رمزنگاری

تزریق بدافزار استخراج رمزنگاری به رایانه تاکتیک رایجی است که توسط هکرها برای سوء استفاده از منابع محاسباتی دستگاههای در معرض خطر استفاده میشود. در بسیاری از موارد، مهاجمان با فریب دادن قربانیان به دانلود فایلهای به ظاهر بیضرر مملو از بدافزارهای استخراج رمزنگاری یا قرار دادن آنها در کلیک کردن روی لینکهایی که منجر به وبسایتهای مخربی میشوند، بدافزار را روی رایانه نصب میکنند.

در برخی موارد، گروههای هکر بدافزار را از طریق روترهای آسیبدیده پخش میکنند و تلاشهای شناسایی و کاهش آن را پیچیدهتر میکنند.

تزریق اسکریپتهای استخراج کریپتو به تبلیغات و وب سایتها

مجرمان سایبری می توانند با قرار دادن اسکریپت های مخرب در تبلیغات و وب سایت ها، بدافزار استخراج رمزنگاری را آزاد کنند. این اسکریپتها معمولاً از آسیبپذیریهای مرورگر سوء استفاده میکنند تا رایانههای بازدیدکنندگان را در لحظه باز کردن صفحات آلوده مجبور به استخراج ارزهای دیجیتال کنند. حتی اگر قربانی از کلیک کردن بر روی تبلیغات آلوده یا هر عنصر محرکی که در وبسایت وجود دارد، خودداری کند، ممکن است این اتفاق بیفتد.

بهره برداری از آسیب پذیری ها در نرم افزارها و سیستم عامل ها

هکرها به طور منظم از آسیبپذیریهای نرمافزار و سیستمعاملها برای نصب کد استخراج رمزنگاری بر روی دستگاههای قربانیان سوءاستفاده میکنند. در بسیاری از موارد، آنها با بهره گیری از آسیب پذیری های شناخته شده یا استفاده از اکسپلویت های روز صفر به این امر دست می یابند.

همچنین مشخص شده است که برخی از کمپینهای cryptojacking برای نصب ماژولهای رمزنگاری که فرآیندهای قانونی قانونی را تقلید میکنند، به سوء استفادههای بارگذاری جانبی متکی هستند. بارگذاری جانبی تزریق کدی است که توسط توسعه دهنده برای اجرا بر روی دستگاه تایید نشده است. این تکنیک امکان استقرار بدافزارهای دائمی، از جمله بدافزارهای کریپتو را فراهم می کند.

بهرهبرداری از آسیب پذیریهای زیرساخت مبتنیبر ابر

هکرها از آسیبپذیریها در زیرساختهای مبتنیبر ابر بهرهبرداری میکنند تا قدرت پردازشی عظیم آنها را برای استخراج کریپتو به سرقت ببرند.

در برخی موارد، مهاجمان برای اجرای حملات بدافزار کریپتو به استفاده از بارهای مخفی و بدون فایل متوسل شده اند. محمولهها معمولاً طوری برنامهریزی میشوند که پس از توقف بارهای کاری ابری، از حافظه ناپدید شوند که تلاشهای شناسایی را پیچیدهتر میکند.

افزونه های مخرب مرورگر

مجرمان سایبری گاهی اوقات از پسوندهای مرورگر مخرب برای انجام حملات رمزنگاری استفاده می کنند. برنامههای افزودنی که اغلب به عنوان پلاگین برای اهداف قانونی پنهان می شوند، ماشین های قربانیان را مجبور به استخراج دارایی های دیجیتال میکنند.

شناسایی فعالیتهای مخرب چنین برنامههای افزودنی به دلیل عملکردهای به ظاهر قانونی آنها معمولاً دشوار است.

علائم بدافزار کریپتو

علائم بدافزار کریپتو میتوانند به روشهای مختلفی ظاهر شوند، از بدافزارهای آشکار گرفته تا موارد فریبنده ظریف. در زیر به برخی از علائم آشکار یک بدافزار کریپتو توضیح داده شده است:

افزایش استفاده از CPU

بدافزار کریپتو معمولاً واحد پردازش مرکزی (CPU) یک رایانه را هدف قرار می دهد. CPU جزء پردازشی اولیه است که مسئول هماهنگی سخت افزار، سیستم عامل و برنامه های یک ماشین است. از مدارهای الکترونیکی پیچیده برای پردازش دستورالعمل ها از اجزای مختلف استفاده می کند.

به این ترتیب، رایانه های آلوده به بدافزار استخراج کریپتو اغلب افزایش غیرعادی در استفاده از CPU را تجربه می کنند. فعالیت CPU را می توان با استفاده از Task Manager در ویندوز یا Activity Monitor در macOS کنترل کرد. افزایش ناگهانی و پایدار در استفاده از CPU، به ویژه زمانی که سیستم بیکار است، می تواند نشان دهنده یک عفونت بدافزار رمزنگاری باشد.

عملکرد کند

اتکای شدید بدافزار کریپتو به منابع CPU اغلب منجر به کاهش قابل توجه در عملکرد کلی سیستم می شود. مشکلات عملکرد را می توان به بار بیش از حد CPU با عملیات استخراج ارزهای دیجیتال نسبت داد.

در صورت وجود عفونت بدافزار کریپتو، کاهش عملکرد معمولاً با مشکلات ثانویه مانند مسائل گرمای بیش از حد همراه است که گاهی اوقات سیستم خنک کننده (پنکه) رایانه را مجبور می کند تا برای دفع گرما بیشتر کار کند. اغلب، این همزمان با افزایش مصرف برق است.

فعالیت غیرمعمول شبکه

فعالیت غیرمعمول شبکه رایانه ای می تواند نشان دهنده یک عفونت بدافزار رمزنگاری باشد. این به این دلیل است که بدافزار کریپتو معمولاً برای پینگ کردن سرورهای خارجی برای دریافت بهروزرسانیها و دستورالعملها تنظیم میشود. در نتیجه، الگوهای نامنظم شبکه، مانند اتصالات خروجی مکرر، می تواند عفونت های بالقوه را نشان دهد.

چنین فعالیت هایی معمولاً با ظهور فرآیندها یا برنامه های ناآشنا همراه هستند که معمولاً منابع CPU را بیش از حد معمول مصرف می کنند.

محافظت در برابر حملات بدافزار کریپتو

حملات بدافزار کریپتو را می توان از طریق روش های مختلف مهار کرد. در ادامه به بررسی برخی از آنها می پردازیم.

به روز نگه داشتن سیستم عامل و نرم افزار

به روز رسانی منظم سیستم عامل رایانه تضمین می کند که نرم افزار دارای آخرین وصله های امنیتی است و می تواند از حملات بدافزار رمزنگاری جلوگیری کند. منطق پشت این اقدام پیشگیرانه این است که به روز رسانی ها از استفاده مجرمان سایبری از حفره های موجود در سیستم های قدیمی برای انجام حملات جلوگیری می کند.

نرم افزارهای آنتی ویروس و ضد بدافزار معتبر را نصب و استفاده کنید

نصب نرم افزار ضد بدافزار قوی گامی مهم در جلوگیری از تهدیدات امنیت سایبری از جمله بدافزارهای رمزنگاری شده است. برنامه های ضد بدافزار با رتبه برتر اغلب دستگاه ها را به طور منظم برای نرم افزارهای مخرب اسکن می کنند و از روش های پیچیده تشخیص برای شناسایی تهدیدها، از جمله استخراج کنندگان کریپتو، استفاده می کنند.

بسیاری از نرمافزارهای قدرتمند آنتیویروس دارای ویژگیهای اسکن بلادرنگ هستند که میتوانند بدافزار کریپتو را شناسایی کرده و از استقرار آن بر روی یک سیستم جلوگیری کنند.

در مورد پیوست ها و پیوندهای ایمیل محتاط باشید

ایمیل یک رسانه مطلوب برای مجرمان سایبری برای انتشار بدافزارها، از جمله بدافزارهای رمزنگاری، باقی می ماند. برای جلوگیری از قربانی شدن در طرحهای توزیع بدافزار ایمیل، باید از باز کردن پیوستها یا کلیک کردن روی پیوندهای ایمیلهای منابع ناشناس یا مشکوک خودداری کرد.

این به این دلیل است که مجرمان سایبری به طور مرتب از ایمیلهای فریبنده استفاده میکنند تا کاربران را فریب دهند تا ناآگاهانه بدافزارهای رمزنگاری شده را روی دستگاههایشان دانلود کنند. بنابراین، نادیده گرفتن ایمیلهای مشکوک میتواند به جلوگیری از حملات بدافزار کریپتو کمک کند .

نرم افزار را فقط از منابع معتبر دانلود کنید

دانلود نرم افزار از منابع معتبر خطر مواجهه با برنامه های مخرب را کاهش می دهد. این به این دلیل است که پلتفرمهای معتبر معمولاً تحت بررسیهای امنیتی سختگیرانه قرار میگیرند تا شانس توزیع نرمافزارهای آسیبدیده را کاهش دهند. از سوی دیگر، وبسایتهای غیرقابل اعتماد معمولاً فاقد چنین حفاظتهایی هستند و بنابراین احتمالاً نرمافزاری را که حاوی بدافزار، از جمله بدافزار استخراج کریپتو است، توزیع میکنند.

از فایروال استفاده کنید

فایروال به عنوان یک مانع بین دستگاه محاسباتی و اینترنت عمل می کند و معمولاً برای مسدود کردن دسترسی غیرمجاز با فیلتر کردن اتصالات ورودی و خروجی تنظیم می شود. لایه امنیتی اضافه شده، آلوده کردن ماشینها را برای بدافزارهای کریپتو دشوارتر میکند.

یک افزونه ضد رمزنگاری را نصب کنید

نصب افزونه های تخصصی مرورگر ضد رمزنگاری می تواند به شناسایی و مسدود کردن اسکریپت های استخراج رمزنگاری طراحی شده برای هدف قرار دادن عناصر مرورگر کمک کند. برنامههای افزودنی قانونی ضد رمزنگاری معمولاً در فروشگاههای وب توسعهدهنده مرورگر رسمی موجود است.

یک روش جایگزین، هرچند شدیدتر، غیرفعال کردن پشتیبانی جاوا اسکریپت در مرورگر است. اقدام کاهشی از اجرای اسکریپتهای cryptojacking مبتنی بر جاوا اسکریپت جلوگیری میکند.

روندهای آتی بدافزار کریپتو

بر اساس روند فعلی، تعداد حملات بدافزار رمزنگاری ثبت شده احتمالاً در آینده افزایش خواهد یافت. این تا حدودی به دلیل تغییر اولویت های اجرای قانون به سمت رسیدگی به جرایم سایبری با مشخصات بالا مانند باج افزارها و نقض داده ها است. کاهش توجه مقامات احتمالاً مجرمان سایبری را جسور می کند و منجر به افزایش حملات کریپجاپ می شود.

روندهای گذشته حاکی از آن است که مجرمان سایبری به توسعه تکنیکهای جدید سرقت رمزنگاری برای بهرهبرداری از آسیبپذیریها در فناوریهای نوظهور ادامه خواهند داد. این تکامل احتمالاً آن را برای راه حل های امنیتی سنتی برای شناسایی و جلوگیری از این نوع حملات، حداقل در ابتدا، چالش برانگیز می کند.

در نهایت، آگاهی محدود کاربران در مورد سرقت رمزنگاری و خطرات مرتبط با آن همچنان یک مانع مهم در مبارزه با بدافزارهای کریپتو است. عدم درک اغلب منجر به بی توجهی به اقدامات پیشگیرانه می شود، ماشین های بیشتری را آسیب پذیر می کند و به افزایش نرخ عفونت کمک می کند.

نظرات کاربران